目次

Contents

前回、「エンドポイントセキュリティは何を選べばいいのか」というお話をいたしました。今回は「なぜAppGuardを選択するのがベストなのか」「なぜCatoCloudを選択することがベストなのか」ということを、Blue Planet-worksのカンファレンス資料(※)を基に最新のサイバー攻撃事情、攻撃者の創意工夫、今後の攻撃と対策を情報共有いたします。

※ 出典:Blue Planet-works社「攻撃者だって必死?! 防御をすり抜ける創意工夫に迫る」

最新のサイバー攻撃事情

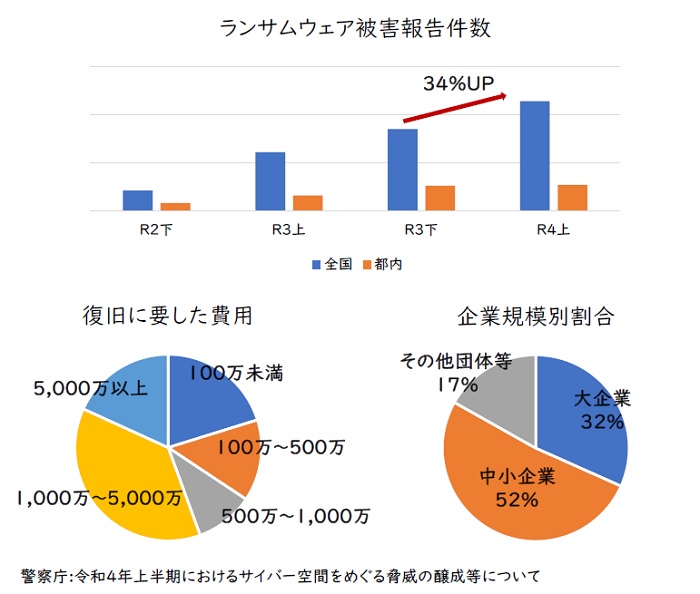

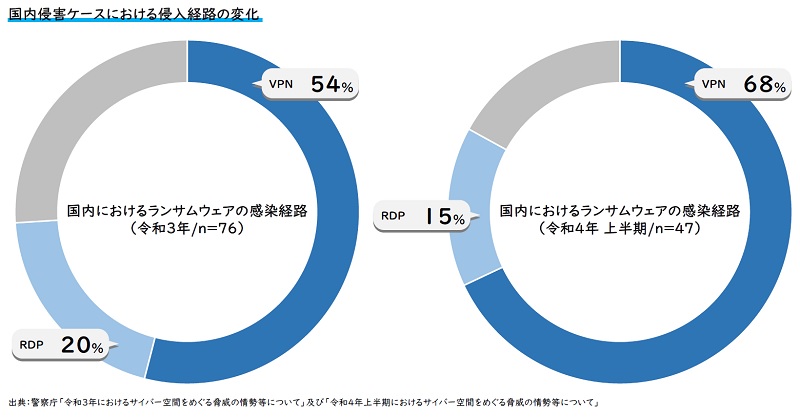

サイバー攻撃の脅威は年々増加し、更に凶悪化してきています。警察庁の令和4年上半期におけるデータではランサムウェアの被害件数が令和3年下半期と比較し34%も増加しています。

直近のインシデントとしては、大阪の病院が、セキュリティ対策の要であるUTMの脆弱性を発端としたランサムウェアの被害を受け、長期間に渡り病院の機能を回復させる事が出来ず、社会的に大きな影響を及ぼしました。

また、中小企業の被害割合が52%と半数以上を占めているのは、以前のブログでもお伝えした通りサプライチェーンを狙った攻撃が増加しているという証です。

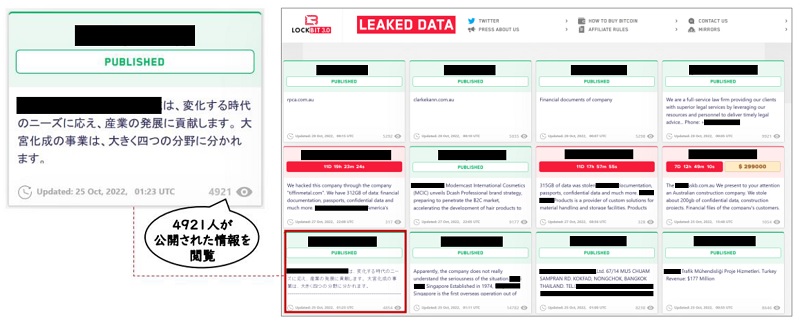

我々が普段目にしないダークネットというものが存在するのですが、そこでは「攻撃に関する情報」、「攻撃ツール」、「搾取したデータの売買」等、様々な活動が行われているのです。その活動の一つで最近猛威を振るっている「LockBit3.0」のLEAKED DATAでは実際に攻撃した一覧が表示されています。緑は既にダークネット上で公開されたデータで、赤はまだ公開されていないデータを示しています。「暗号化したデータ」と指定した期限内に指定した金額を支払わない場合に盗み出した情報を公開するという「搾取した情報を人質」にした「二重の脅迫」を行うことが一般化されています。

※ 身代金を支払っても暗号化されたデータが絶対に復元されるわけではありません

※ 身代金を支払っても絶対に情報公開されないわけではありません

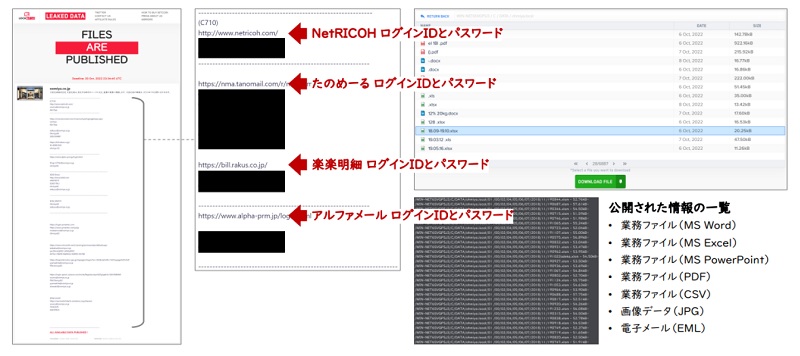

支払期限切れとなった場合、ダークネット上で情報の一部が公開され第三者が容易にアクセスしダウンロードできる状態になります。クラウドサービスのID/Passwordも公開されていますので、情報漏洩後も2次、3次被害を誘発する危険が更に高まります。

※ 身代金入手、情報は販売、暗号化復元せずという結末が大半を占めます

防御をすり抜ける攻撃者の創意工夫

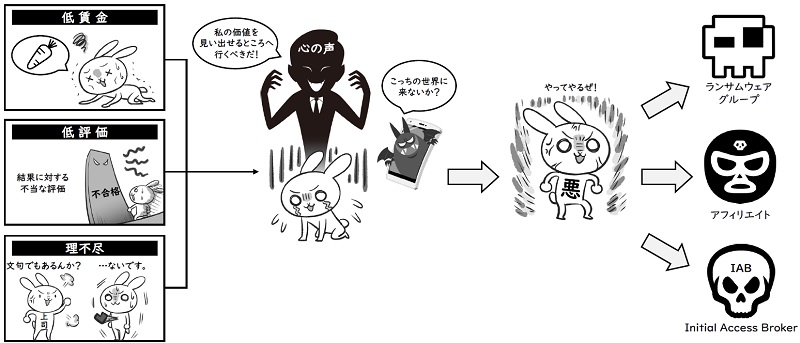

悪意を持たない普通の人がダークサイドに引きずられ堕ちていくというのは某映画のストーリーに似ているかもしれませんが、もともと彼らは何か特別な存在ではなく、どこにでもいる普通の人だったのです。ただ、あるきっかけで、一般社会において耐え難い状況を脱するためにダークサイドに堕ちてしまった人達で、このような人が全体の割合の中から少なくはないのです。逆にいうと、ある思想に基づく政治的な犯行はごく僅かなのです。

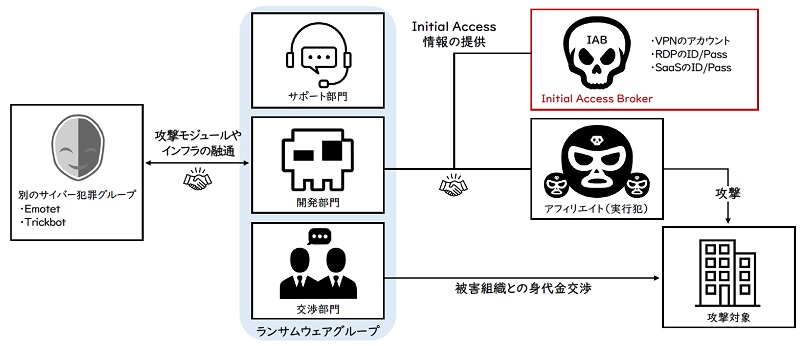

以前のブログでもお伝えしたとおりサイバー攻撃は単独犯ではなく複数犯であることが多数派です。攻撃範囲の拡大、成功率の向上、技術力の低い人材でも攻撃可能な状態を目指し、サイバー攻撃サプライチェーンとエコシステムを着々と構築しています。

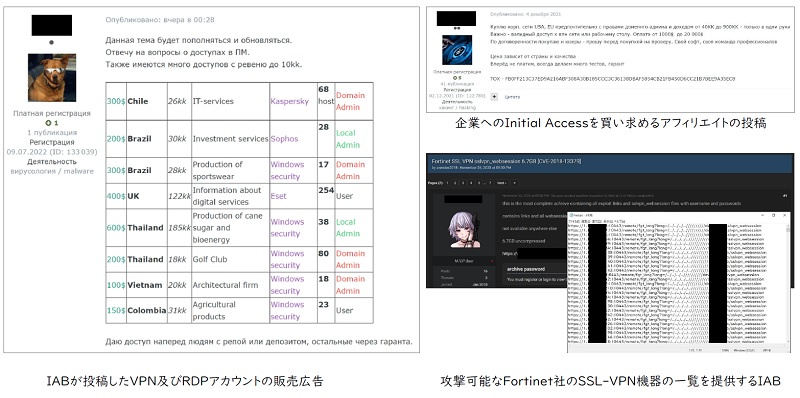

Initial Accessは主にVPNアカウント、RDPのID/Password、SaaSのID/PasswordなどInitial Access Brokerというグループから提供されます。ダークネット上ではこれらの情報の売買が行われており、先日の病院にはセキュリティの要であるFortinet社のUTM Fortigateが導入されていましたが、まさに攻撃対象のFortgate SSL-VPNの一覧も販売されているのがわかります。

以前のブログでサイバーキルチェーンについてお話をしましたが、「Initial Access」を利用するということは正規の権限で社内ネットワークに侵入できるため、マルウェアを用いてPCを感染させ乗っ取るという作業が不必要になります。つまりサイバーキルチェーンにおける対策は通用しないということになります。

※ だからといってサイバーキルチェーンの対策をしなくて良いということではない

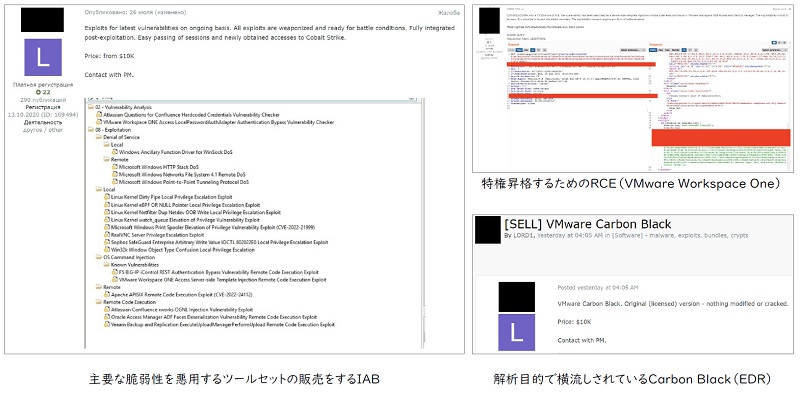

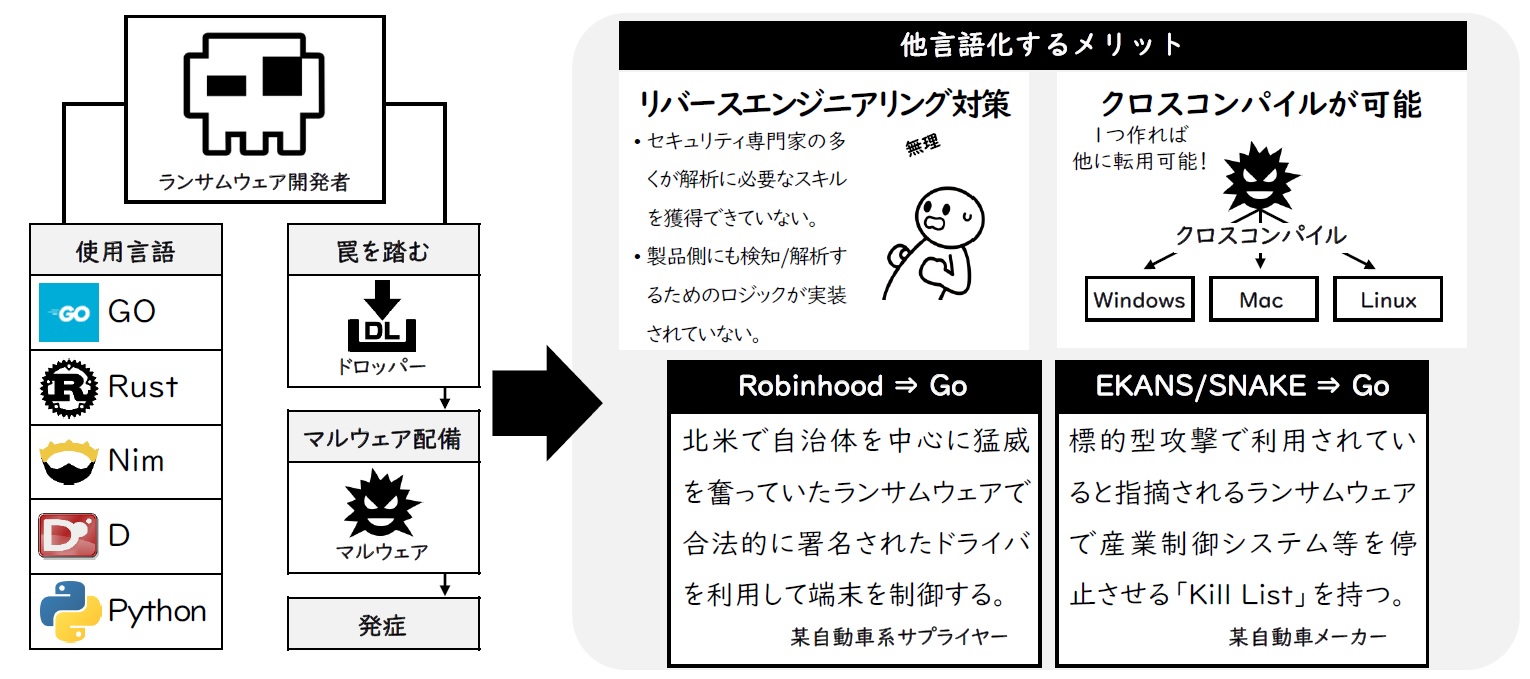

従来のマルウェアを構成するC言語ファミリー以外の言語(GO、Rust、Nim、D、Python等)で構成されたマルウェアが最近の攻撃者のトレンドになっています。これらはシグネチャ等を作成するリバースエンジニアリングが非常に困難であるため対策の大きな障壁となっています。先日発生した某自動車メーカーのサプライチェーンへの攻撃はこの手の開発言語で構成されたランサムウェアです。

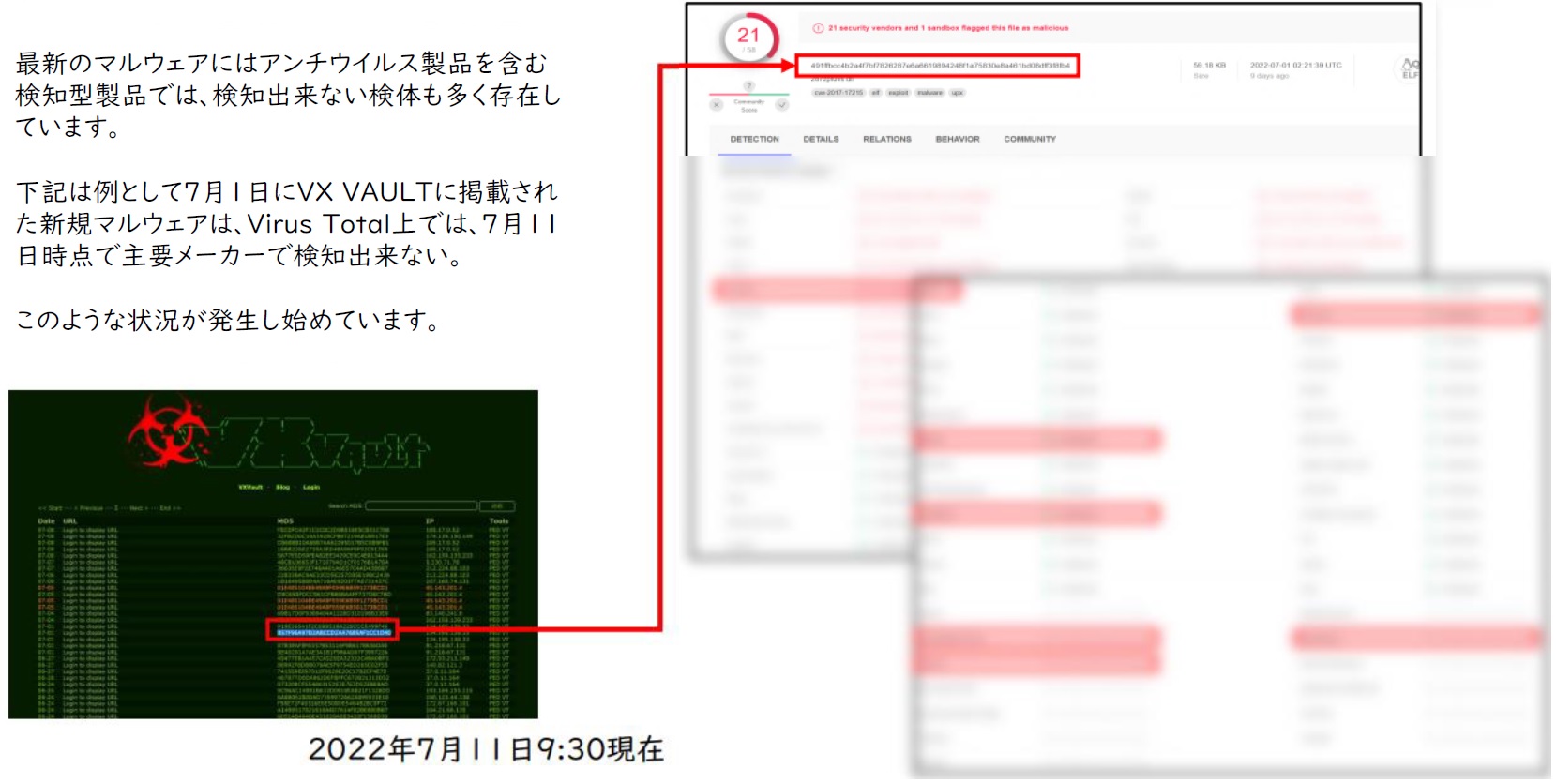

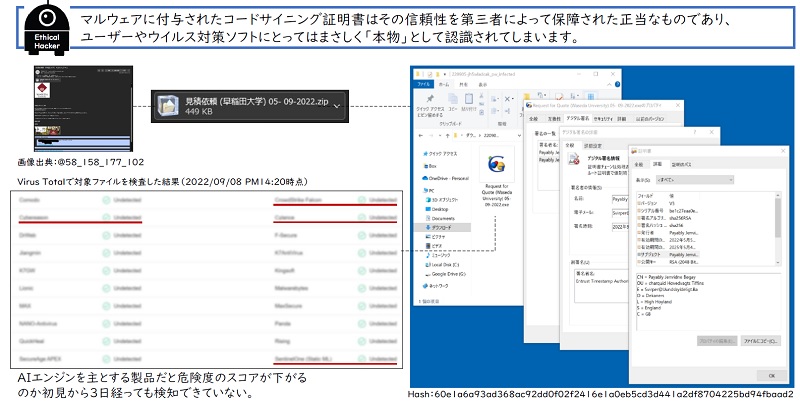

更にやっかいなことにマルウェアに付与されたコードサイニング証明書は第三者に保証された正当なもので、ウィルス対策ソフトにとっては「本物」として認識されマルウェアとは認識されません。AIエンジンを主とする製品では危険度のスコアが下がり検知出来ない状況です。

今後の攻撃と対策は?

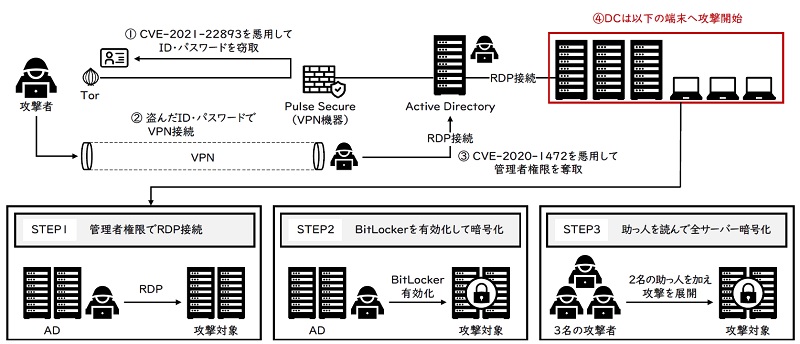

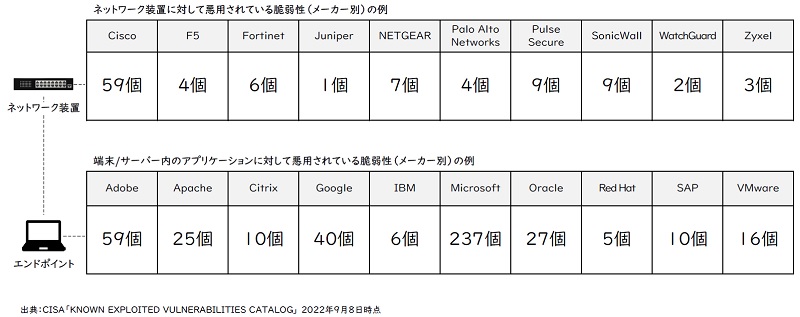

サイバー攻撃のトリガーとなるのはネットワークやエンドポイントの脆弱性であり、高コストなマルウェアよりも既知の脆弱性を多用し組み合わせて攻撃するように変化してきています。皆さんはネットワークやエンドポイントの脆弱性を把握し適切に対策していますでしょうか。

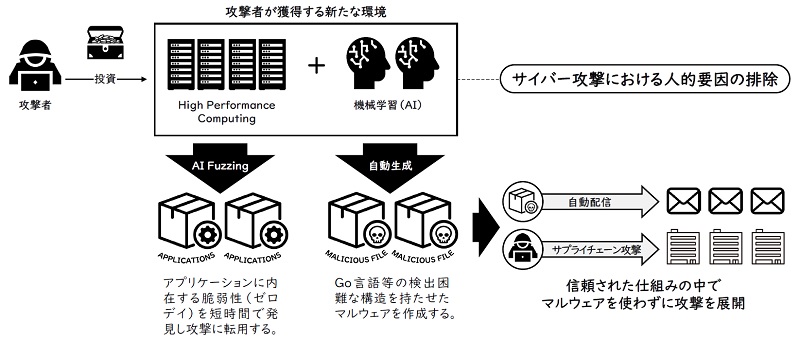

また、HPC(High Performance Computing)と機械学習を組み合わせることで脆弱性を発見、脆弱性を悪用するマルウェアの開発、開発されたマルウェアの展開が自動化され、ますます攻撃が増えていくことが容易に想像できます。

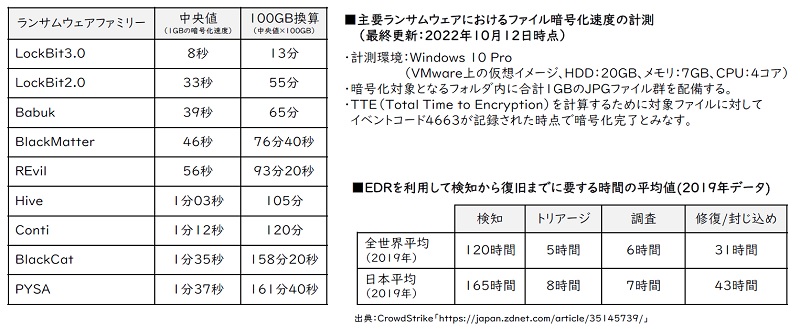

ランサムウェア対策を実施するにEDRなどを利用する場合には侵入~発症までの時間を最小限に早期の対処が望ましいですが、検知速度より暗号化速度が圧倒的に勝っている状況では現実的ではありません。

最新のLockBit3.0では100GBが13分で暗号化が完了します。EDRを利用して検知から復旧するまでの時間は全世界平均で31時間という時間差では有効な対策とは言い難い状況です。

まとめ

今回は最新のサイバー攻撃事情、攻撃者の創意工夫、今後の攻撃などをお伝えしてまいりました。

大きくは以下2点に対して如何に対策を講じるかが肝要です。

(課題1)マルウェアを利用せずにInitial Accessで正規に社内ネットワークに侵入

→ SASE(CatoCloud)を基盤としたネットワークを構築し、ネットワークの脆弱性を最小限に抑えるべし

(課題2)検知型、AI型など従来の方法では検知できないカタチのマルウェア

→ 「ゼロトラスト型エンドポイントセキュリティ※1」を選択し、「”防御”から”防止”へ」

過去から何度も繰り返してお伝えしておりますとおり、検知出来ないマルウェアをエンドポイントで活動させないようAppGuardでPrevent(防止)するべし

刻一刻と進化し続けるサイバー攻撃はいつどのような形で自分自身に降りかかってくるかわかりません。現状のサイバーセキュリティ対策に不安がございましたら是非ご相談ください。

※1「OSプロテクト型エンドポイントセキュリティ」から型式名を変更しました

記事 : H.S