Emotet(エモテット)というコンピュータウイルスを聞いたことがあるだろうか。

JPCERTコーディネーションセンター(JPCERT/CC)によると、2020年2月7日時点でマルウェア「Emotet」に感染した国内の組織が少なくとも約3,200組織に上り、一旦沈静化したものの、2020年7月頃から活動を再開している傾向がみられたとして、NHKが2020年9月18日のニュース番組内で取り上げている。

◆なぜEmotetは最恐と呼ばれるのか

1つ目の理由は感染源であるメールの巧妙さです。

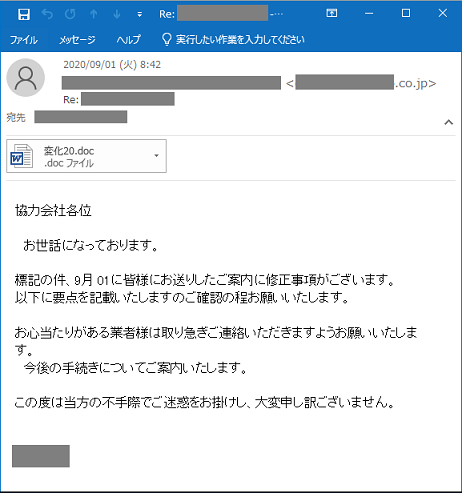

ばらまきメールに添付したMicrosoft Word文書ファイルのマクロを利用して端末へ侵入・感染するという手法が最も多く確認されていますが、その配布方法が正規にやり取りされているメールに「RE:」をつけて、実在の人物、実際のメールの返信を装う手法のため、Emotetのばらまきメールであることを見破るのが非常に難しいといえます。

またメール文面にはいくつかのパターンが確認されていますが、年末には賞与、2020年1月には「新型コロナウイルス」を題材にした手口が確認されるなど、いずれも社会的な関心事に便乗し、不信感を抱かせにくい工夫が施されています。

【出典】IPA:「Emotet」と呼ばれるウイルスへの感染を狙うメールについて- 図7 日本語の攻撃メールの例(2020年9月)

<Emotetメールの事例>

・「12月賞与」という件名で、ボーナス明細を添付して送付したと装ったメールが送られてきた。メール添付ではなく、ダウンロードURLがメール本文に記載されているケースも。

・地域の保健所を装い、新型コロナウイルスの注意喚起の書面が添付されていることを装ったメールが送られてきた。

・社内に実在する社員名で複数人へ同時に「請求書」というタイトルの添付ファイル付きのメールが配信された。不審に思った社員が添付ファイルを開かずに返信したところ、再度返信する形で、別のファイルを添付したメールが送られてきた。

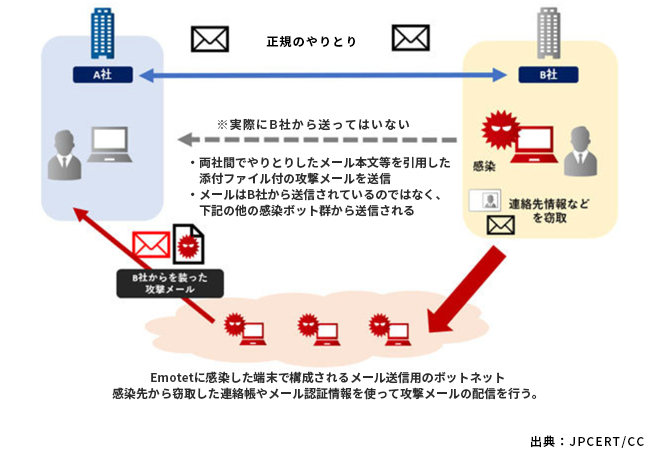

2つ目は「被害者ではなく、加害者になる可能性がある」ということです。

ウイルスに感染しても盗まれて困る情報なんてないと思われる方もなかにはいらっしゃるかもしれませんが、Emotetは窃取したメール情報を利用し、取引先や顧客へEmotetのばらまきメールを配信します。

感染端末が増加するだけでなく、顧客や取引先へのばらまきメールが発生した場合には顧客への注意喚起や補償の対応が必要となるばかりか、企業としての信頼の低下を招き、顧客や取引先を失うことにも繋がります。

【出典】JPCERT/CC

3つ目の理由は、Emotet本体には不正なコードを多く含まず、見つかりにくくする様々な工夫が施されていることです。

Emotet本体は他のウイルスを呼び込む機能がメインであり、攻撃者が用意したサーバ(C&Cサーバ)から情報窃取などの不正な動作をするウイルスをダウンロードし活動します。

ダウンロードしたウイルスも、ウィルス対策ソフトに発見されやすいファイル形式で保存せずに、端末のメモリ上で動作させるファイルレスな仕組みも取り入れており、解析されにくい工夫がされています。

◆感染するとどうなるのか

①重要な情報を盗み取られる

Emotetが媒介して情報を窃取するウイルスがダウンロードされ、認証情報などの様々な情報が外部サーバへ送信されて悪用されます。

②身代金要求型ウイルス(ランサムウェア)に感染する

Emotetが媒介してランサムウェアと呼ばれるウイルスがダウンロードされ、端末内のデータを暗号化、もしくは破壊して活動の痕跡を消し去ってしまいます。

復旧のための金銭を要求されたり、また端末自体が利用できなくなることで、復旧作業を行う間業務がストップします。

③社内の他の端末にEmotetが感染する

Emotetは自己増殖する機能を有しており、盗んだ認証情報からネットワーク内に侵入すると、保護機能の隙間を探し、ネットワーク内の他の端末への侵入を試みます。

さらにEmotetは、端末に潜伏して活動を行いながらも頻繁にアップデートが行われていることも確認されていますので、もしOSに新たな脆弱性が発見された瞬間に、組織内で爆発的に感染が拡大する恐れがあります。

④顧客や取引先へEmotetを拡散してしまう

Emotetは窃取したメール情報を利用し、取引先や顧客へEmotetのばらまきメールを配信します。

顧客への注意喚起や補償の対応が必要となるばかりか、企業としての信頼の低下を招き、顧客や取引先を失うことにも繋がります。

◆Emotetへの有効な対策は?

前述のとおりEmotetは非常に巧妙なメールから感染するため、「あやしいメールは開かない」といった人的対策だけでは不十分で、セキュリティ対策も当然必要となる。

企業によってIT環境は違うので、社内に専門家がいない場合は、セキュリティベンダー(ウィルス対策の事業者)を相談することが有効な手段となる。

またEmotetの侵入経路となるメールを、セキュリティ対策を施こされたメールサービスに変更することも有効な手段だ。

これだけで100%攻撃を防げる訳ではないが、テレワークなどセキュリティ管理が行き届きにくい現在において有効な手段といえるだろう。

再春館システムではEmotetをメールから「侵入させない」対策として、メールに必要なセキュリティをすべて包括したクラウドメールサービス「Zimbra Collaboration Cloud(ZCC)」を提供しています。

Zimbra Collaboration Cloudは月額980円でメール、カレンダー、ファイル共有などの機能に加え、Emotetなどのマルウェアや標的型攻撃対策、また誤送信防止や不正アクセス対策なども包括されたサービスです。

「Zimbra Collaboration Cloud(ZCC、ジンブラ コラボレーションクラウド)」

またEmotetはその巧妙な手法によって、いつの間にかネットワーク内に潜伏し、活動している恐れがあります。

Emotetを「侵入させない」対策に加えて、「侵入しても活動させない」対策として、再春館システムが提供するエンドポイントセキュリティ「AppGuard」はEmotet対策として非常に有効なツールです。

全く新しい概念で100%端末を守るエンドポイントセキュリティ「AppGuard」、Emotetの対策にぜひお役立てください。